Løysepengevirus ga viktig læring

Foto: Illustrasjon: Midjourney

Foto: Illustrasjon: Midjourney

Natt til 19. mars 2019 blei leiinga i Hydro vekt av urovekkande nyheiter. Konsernet var ramma av det som såg ut som eit stort cyberangrep. Ingen visste omfanget eller ante konsekvensane, berre at no var det alvor.

- IKT-sikkerhet

- Sikring

Det massive cyberangrepet mot Hydro i 2019 ramma 32 000 tilsette og aktivitet i 40 land.

Kva gjer eit konsern som blir utsett for noko slikt, eit angrep som set dei aller fleste system ut av spel, og som lammar eit heilt konsern? Kor startar ein?

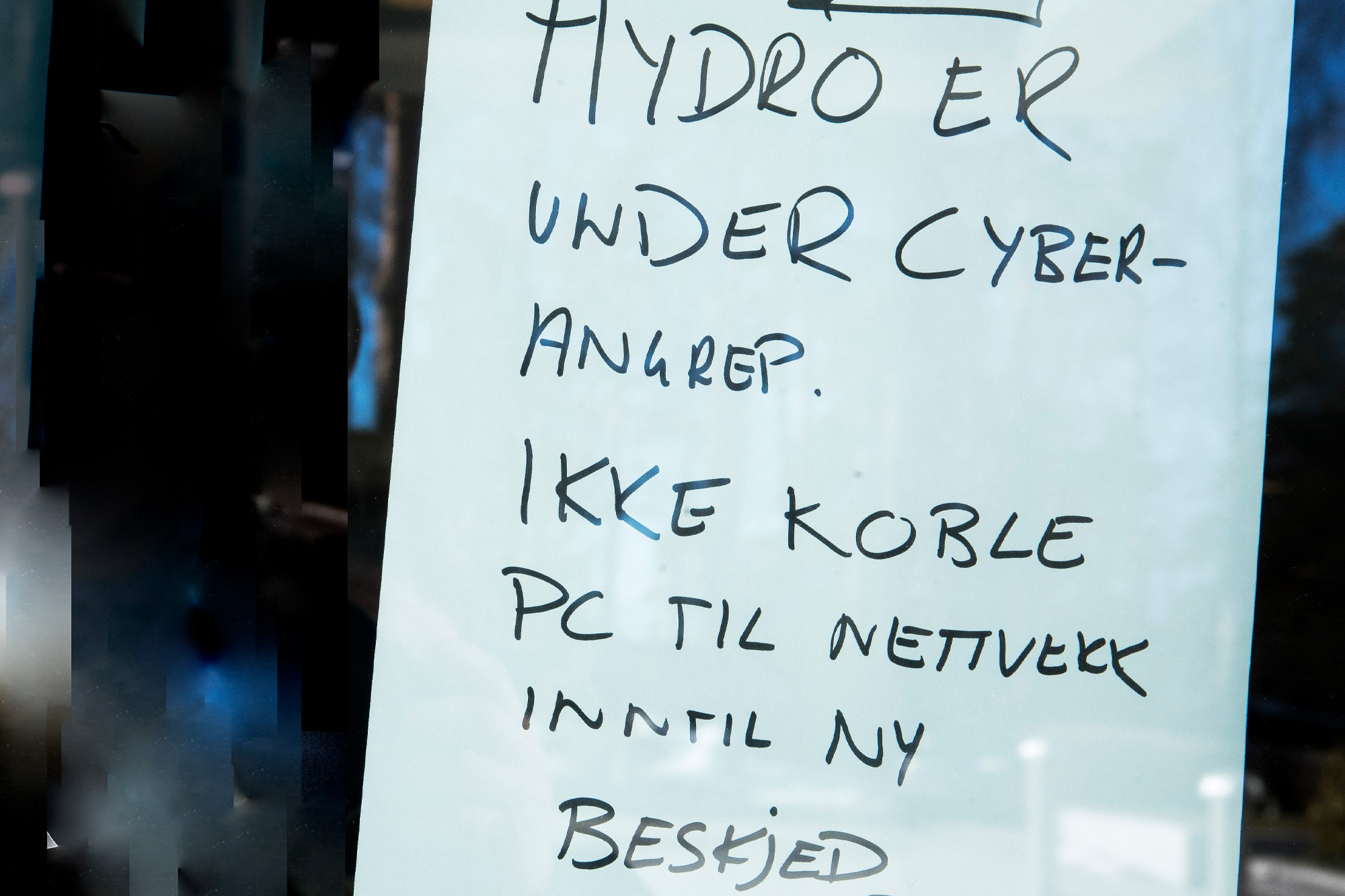

- Vel, seier informasjonsdirektør Halvor Molland i Hydro, noko av det første vi måtte gjere, var å lage ein handskriven åtvaring ved hovudinngangen vår. For det var ingen som lenger hadde tilgang til ein skrivar.

Molland var ein av dei som blei vekt den natta. Sidan har han fortalt historia om det som skjedde gong på gong. Og ho startar, i følgje han sjølv, ofte med den handskrivne lappen, som for mange er blitt eit symbol på nettopp kor omfattande angrepet var.

Kreative metodar

- Det neste vi gjorde, var å melde saka til politiet. Via sms. For ingen hadde tilgang til nett. Vi hadde ikkje så stort håp om at dette var ei sak som skulle bli løyst, men det var det rette å gjere.

Så korleis fekk ein då ut informasjon til 32000 tilsette i 40 land?

- Det var ein kombinasjon mellom å gjere det vi hadde trent på under øvingar, og kreativitet.

Hydro hadde øvd på å handtere eit cyberangrep. Det fanst grundige planar, og organisasjonen var trent til å mobilisere raskt.

- Men eit angrep i dette omfanget hadde vi ikkje sett for oss.

Dei måtte være kreative for å få ut informasjon. Det blei oppretta WhatsApp-grupper, og ein eigen nyheits-app for Hydro-tilsette.

Handtering av angrepet

Torstein Gimnes Are, Hydro sin sjef for informasjonssikkerheit, blei òg vekt denne marsnatta for litt over fire år sidan. For han handla det med ein gong om å skaffe seg oversikt.

Det var inga enkel oppgåve

- Når ein blir utsett for eit cyberangrep, handlar det ofte om å isolere, avgrense og stenge ned. Men her såg vi at dei aller fleste forretningsområda, i alle land vi opererer i, var ramma. Det blei tidleg klart at her stod vi overfor eit massivt angrep som ville ha store konsekvensar for systema våre, fortel Gimnes Are.

I Hydro har dei ein felles it-plattform som alle forretningsområda nyttar. Og den første responsen var nettopp å slå av nettverkskoblingar og serverar. Folk som kom på jobb, måtte få i gang manuelle rutinar der systema ikkje var tilgjengelege.

- Det var ein kaotisk tilstand, men for oss starta arbeidet med å bygge opp att ein trygg infrastruktur med ein gong. Oppbygginga var basert på eit backup-system som er uavhengig av it-plattforma vår.

Det var eit arbeid som skulle ta fleire veker og månader.

I dei første vekene hadde ein altså eit konsern som stod utan it-system. Dette slo ut ulikt. I og med at produksjonssystema ikkje var direkte knytt til konsernet sine it-system, kunne dei fleste fabrikkane fortsette produksjonen. Men alle støttesystema var ikkje tilgjengelege for fabrikkane, noko som gjorde at det var vanskeleg å oppretthalde drifta lenge.

- For eksempel hadde ein ikkje tilgang til kundelister og ordrebøker, fortel Gimnes Are

Ein belgisk helt

Kraftverkssystema til Hydro var dei som var minst råka. Dei er underlagt beredskapsforskrifta i Noreg, som set heilt konkrete krav til korleis slike system må separerast frå selskapa sine it-system. Difor unngjekk dei å bli ein del av angrepet, i motsetning til fabrikkane.

Men, også der fanst det unntak. Ein av Hydro sine fabrikkar, i Lichtervelde i Belgia, slapp stort sett unna. Men, det hadde ei personavhengig årsak.

Salssjefen der hadde i utgangspunktet lita tiltru til it-systema, så kvar måndag morgon skreiv han ut alle ordrane og sette dei inn i ein ringperm.

- Han blei ein helt, for fabrikken var meir eller mindre urørt av angrepet og produserte som vanleg, fortel Halvor Molland.

I resten av fabrikknettverket til Hydro tømde tilsette papirkorger og containerar på jakt etter eventuelle kundedata folk kunne ha skrive ut, men på fabrikken i Lichtervelde hadde dei alle kundedata tilgjengeleg på papir.

- Det fans altså unntak, men for dei fleste andre områda i konsernet, hadde vi ein situasjon som kan samanliknast med at du kastar alle datamaskiner og mobilar ut av vindauga og prøver å halde verksemda i gong i seks-åtte veker, seier Molland.

Beredskapsleiinga i Hydro vedtok straks å være opne om det som hadde skjedd. Tidleg morgonen etter angrepet blei det sendt ut ei børsmelding og ei pressemelding om situasjonen.

- Me prøver alltid å være opne. Eg vil seie det er ein del av kulturen vår. Men det er klart at det er ein del ting ein ikkje kan seie av omsyn til konkurranse og slikt. Og her var me òg i ein situasjon der ikkje alt kunne seiast av sikringsomsyn.

Alle som jobba med å rette opp systema i Hydro, visste at angriparane framleis hadde tilgang til dei same systema, og at dei truleg følgde med i media. Difor måtte det takast ein del omsyn til kva ein kunne dele med omverda.

- Det var krevjande, men vi var så opne vi kunne vere til ei kvar tid.

Vil du høyre meir av denne historia, finn du den på ptil.no/podkast. Episoden heiter «Cyberangrepet», og der fortel Halvor Molland og Torstein Gimnes Are med eigne ord korleis dei opplevde angrepet i 2019.

Krav om løysepengar

Cyberangrepet som råka Hydro var eit såkalla løysepengevirus. Det vil enkelt seie at nokon tok kontroll over systema og tilbydde Hydro å få tilbake denne i byte mot pengar. Men å betale var aldri eit tema.

- Sjølv om vi hadde betalt, ville angriparane framleis hatt tilgang til systema våre, så det var aldri aktuelt, seier Gimnes Are.

Han fortel at viruset kom inn i systema ved at ein tilsett opna eit vedlegg i ein e-post frå ein person han kjende godt, og som han venta ei melding frå.

- Med andre ord er det ikkje noko poeng å klandre nokon for dette.

Så er spørsmålet kva ein eigentleg kan gjere, når e-postar ein trur er heilt trygge, inneheld virus? Er cyberangrep noko ein ikkje fullt kan sikre seg mot?

- Det kan jo verke slik, og det er ei kjennsgjerning at om nokon vil bryte seg inn, og legg nok ressursar i det, så klarar dei det. Men for oss som har stått i ein slik situasjon og kjent på avmakt og frustrasjon, så har vi jo gjort oss mange nyttige erfaringar og læringspunkt når det gjeld å takle eit slikt angrep.

Eg opplever at dei tilsette i Hydro er blitt meir bevisste og vakne, og stiller spørsmål og ber om hjelp. Det handlar om å kommunisere med dei tilsette om truslane som finst, seier Gimnes Are, og legg til nokon gode råd:

- Backup er naturlegvis viktig, og å sørge for at all backup er kopla frå det ordinære it-systemet, slik at ein har tilgang til det ein treng dersom ein må bygge opp på nytt - slik vi måtte.

- Så har vi i Hydro den fordelen at vi trener mykje, tenker gjennom ulike scenario og regelmessig stiller spørsmål om backup-systema er gode nok.

Det er noko alle selskap, uavhengig av størrelse, bør gjere.

- Og så er det ikkje dumt å ha noko på papir som kan hjelpe deg å oppretthalde aktiviteten om noko slikt skulle skje, seier han, og trekk òg fram viktigheita av segregeringa som Hydro har mellom it-plattforma og fabrikkane, som hjalp dei å halde produksjonen i gang.

Halvor Molland fortel at Hydro ofte har kurs og øvingar rundt tema som phishing og sosial manipulering, og at ein prøver å halde kontinuerleg merksemd om it-sikkerheit i organisasjonen.

- Det kan handle om alt frå kurs om korleis ein oppdagar skadeleg e-post, til korleis ein skal stilla seg til TikTok eller ChatGPT, seier han.

Pensjonistane hadde kompetansen

Det var ikkje berre innanfor it-sikkerheit at det var læring i Hydro; det viste seg i etterkant at det kan være lurt å ta nokre steg tilbake innimellom.

- Uavhengig av it-systema så ser vi jo på fabrikkane våre at effektiviseringa og automatiseringa i nokre tilfelle gått for langt. Det er blitt fjerna litt for mange knappar. Vi lærte at det å ta tilbake nokre manuelle styringssystem på maskinar er lurt - for å oppretthalde produksjonen i ei krise, fortel Molland.

Då produksjonen stoppa opp, opplevde Hydro at ein del pensjonistar kom tilbake og tilbydde sin kompetanse i å styre maskinar manuelt.

- Det kunne være maskinar som hadde vore automatisert så lenge at ingen tilsette hadde opplevd at dei blei styrt manuelt.

Molland fortel om fleire avisoverskrifter av typen «Hydro redda av pensjonistane». Sjølv vil han ikkje trekke det så langt.

- Men det er ingen tvil om at det å ha fagkunnskap om å kunne køyre eit system både manuelt og gjennom eit it-system er viktig, og noko me tek med oss som endå eit nyttig læringspunkt.

Store tap

Dei dokumenterte tapa for Hydrokonsernet etter angrepet kom på over 800 millionar kroner.

Politiet veit i dag mykje meir om kven som gjennomførte angrepet, og ikkje minst har dei, ved hjelp av all dokumentasjonen frå Hydro, lært mykje om korleis ein betre kan stoppe slike angrep.

For Halvor Molland er dette nok ei stadfesting av at Hydro gjorde mykje rett i timane etter angrepet.

- Vi hadde ikkje forventa at politiet og Nasjonalt tryggingsorgan (NSM) skulle klare å nøste så mykje opp i denne saka. Men det betyr berre, nok ein gong, kor viktig det er med openheit, seier han.

Styrket IKT-sikkerhet

Beskyttelse av IKT-systemer er vesentlig også i

petroleumssektoren. Dette gjelder både systemene

som styrer prosessene for utvinning av hydrokarboner så vel som informasjon om virksomheter og aktiviteter i næringen.

Norske myndigheter har over tid adressert etterretningstrusselen mot petroleumssektoren og behovet for å styrke sikkerheten.

Ptil har understreket behovet for årvåkenhet og at selskapene har kontroll med egen evne til respons. Vi har også vært pådriver for og bidratt til økt kunnskap om risiko knyttet til IKT-sikkerhet.

Ptil har bred kontakt med næringen, og kommuniserer utfordringer og tiltak for økt robusthet i IKT-sikkerheten gjennom ulike aktiviteter og arenaer for samhandling.

Les flere artikler om sikring:

Sikring i usikre tider

-

Sikkerhet og sikring må sees i sammenheng

-

Samfunnssikkerhet i en ny tid

-

Trusselbildet og norsk petroleumsvirksomhet

-

Usikre tider påvirker psyken

-

På vakt for verdiene

-

Ro i en presset situasjon

-

Å stå støtt i en storm

-

Løysepengevirus ga viktig læring

-

Styrket IKT-sikkerhet

-

Forsvarssjefen gir honnør til olje- og gassbransjen